Maldet también conocido como Linux malware Detecta escáner de virus para Linux.

Linux Malware Detecta ( LMD ) es un escáner de malware para Linux publicado bajo la licencia GNU GPLv2 , que está diseñado en torno a las amenazas que enfrentan en entornos alojados compartidos. Utiliza datos de amenazas de los sistemas de detección de intrusiones de borde de la red para extraer malware que activamente se está utilizando en los ataques y genera firmas para la detección. Además , los datos de amenaza se deriva también de envíos de los usuarios con la función de comprobación LMD y de recursos de la comunidad de malware. Las firmas que los usos LMD son hashes md5 y el patrón hexadecimal de los partidos, también son fácilmente exportables a cualquier número de herramientas de detección , tales como ClamAV .

Para instalar LMD , descargue el paquete y ejecute el script install.sh cerrado

Descarga paquete maldetect usando wget

Ir a la siguiente ruta

cd /usr/local/src/

Descargue el archivo tar mediante el siguiente enlace :

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

Extraiga el archivo utilizando el siguiente comando

tar -xzf maldetect-current.tar.gz

vaya a la carpeta maldet

cd maldetect-*

Ahora , ejecute el comando siguiente para instalar maldet .

sh ./install.sh or sudo sh ./install.sh

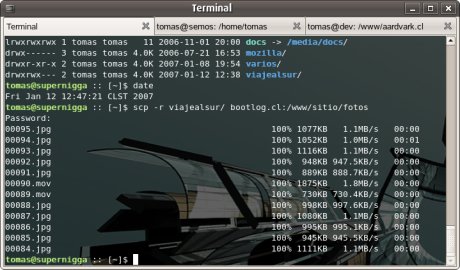

Le dará a menos que la producción

Linux malware Detecta v1.3.4

«>( C ) 1999-2010 , Redes R- fx <proj@r-fx.org>

«>(C ) 2010 , Ryan MacDonald <ryan@r-fx.org>

«>inotifywait (C ) 2007 , Rohan McGovern <rohan@mcgovern.id.au>

Este programa puede ser redistribuido libremente bajo los términos de la GNU GPL

installation completed to /usr/local/maldetect

config file: /usr/local/maldetect/conf.maldet

exec file: /usr/local/maldetect/maldet

exec link: /usr/local/sbin/maldet

cron.daily: /etc/cron.daily/maldet

maldet(32517): {sigup} performing signature update check…

maldet(32517): {sigup} local signature set is version 2010051510029

maldet(32517): {sigup} latest signature set already installed

Paso 3 : Configuración de LMD

Por defecto, todas las opciones están totalmente comentaron en el fichero de configuración , por lo que configurar de acuerdo a sus necesidades. Pero antes de hacer cualquier cambio que vamos a echar una revisión detallada de cada opción .

email_alert : Si desea recibir alertas de correo electrónico , entonces se debe establecer en 1 .

email_subj : Establezca su asunto del correo electrónico aquí .

email_addr : Inserte su dirección de email para recibir alertas de malware.

quar_hits : La acción de cuarentena predeterminado para los golpes de malware , se debe establecer 1 .

quar_clean : Servicio de limpieza de malware detectado inyecciones , debe establecer en 1.

quar_susp : El valor predeterminado suspender las acciones de los usuarios wih éxitos, configurarlo según sus necesidades .

quar_susp_minuid : Usuario mínima que puede ser suspendido.

Abrir el archivo / usr / local / maldetect / conf.maldet y hacer cambios de acuerdo a sus necesidades

nano /usr/local/maldetect/conf.maldet

Para actualizar el maldet utilizar los siguientes comandos .

maldet -u or maldet -d

Para analizar los archivos . usuario perticular

maldet -a /home/username/

Se explorará todos los archivos y proporcionar la salida .

Para escanear todo usuario bajo caminos public_html bajo / home * / esto se puede hacer con :

root@server[~]# maldet --scan-all /home?/?/public_html

root@server[~]-maldet --scan-all /home

Para escanear el mismo camino , pero el contenido que se ha creado / modificado en los últimos 5 días :

root@server[~]# maldet --scan-recent /home?/?/public_html 5

Para escanear pero te olvides de encender la opción de cuarentena , podría poner en cuarentena todos los resultados de malware de una exploración anterior con :

root@server[~]# maldet --quarantine SCANID

Si usted quisiera intentar una limpia en todos los resultados de malware de una exploración anterior que no tenía la función activada, lo haría con .

root@server[~]# maldet --clean SCANID

Si usted tuviera un archivo que fue puesta en cuarentena de un falso positivo o que simplemente desea restaurar (es decir : que limpió manualmente ) , puede utilizar el siguiente :

root@server[~]# maldet --restore config.php.2384

root@server[~]# maldet --restore /usr/local/maldetect/quarantine/config.php.2384

FUENTE: http://www.servernoobs.com/how-to-install-and-configure-maldet-linux-malware-detect-lmd/#